Plan du réseau

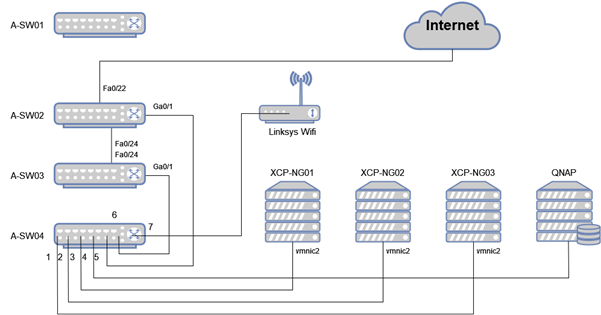

Schéma physique

Notre réseau physique est composé de deux switch Cisco Catalyst 2960 qui sont notre cœur de réseau, d’un autre switch Cisco que nous n’utilisons pas et d’un switch DELL PowerConnect 2708 qui interconnecte nos 3 serveurs HPE de virtualisation. Nous avons aussi un NAS qnap nous permettant de stocker les backups des machines virtuelles et les ISO des OS utilisés pour la création des VM. Sur nos quatre switch nous utilisons le protocole 802.1q afin de taguer certains liens, notamment les trois liens allant des trois switch cœur de réseau au switch DELL et trois autres liens allant des serveurs au switch DELL nous permettant de créer des machines virtuelles sur n’importe quel VLAN (réseau). Notre lien internet arrive sur un port de SW02 qui se trouve dans le vlan WAN, ce qui nous permet de virtualiser notre pare-feu.

Sur nos serveurs, nous avons installé l’OS XCP-ng pour la virtualisation. XCP‑ng est un projet de plate‑forme de virtualisation permettant de déployer des infrastructures de Machines Virtuelles. La plate‑forme est basée sur l’hyperviseur Xen et embarque l’API Xen (XAPI). XCP‑ng est un fork de la solution Citrix Hypervisor. Pour pouvoir administrer les serveurs XCP-ng, nous avons installé Xen Orchestra qui est une solution de gestion et de backup d’infrastructures et d’environnements virtuels basés sur Xen. Elle fonctionne aussi bien avec Citrix XenServer qu’avec XCP-ng.

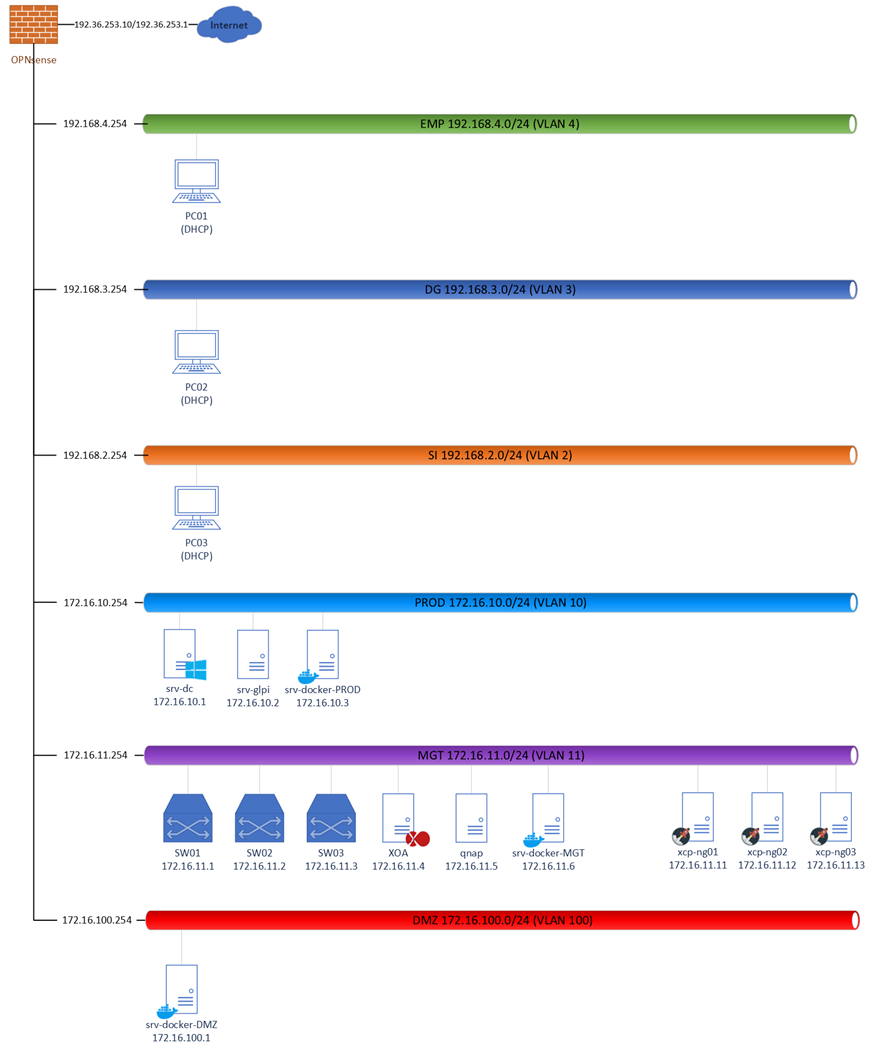

Schéma logique

Mots de passe des services, des machines virtuelles et du matériel

Identifiant et mots de passe des machines virtuelles accessibles en ssh/rdp

| Nom du serveur | Identifiant | Mot de passe |

|---|---|---|

| srv-glpi (ssh) | glpi | glpi |

| srv-docker-PROD (ssh) | docker | gsb$generique,1234 |

| srv-docker-DMZ (ssh) | docker | gsb$generique,1234 |

| srv-docker-MGT (ssh) | docker | gsb$generique,1234 |

| srv-xoa (ssh) | xoa | gsb$generique,1234 |

| srv-ad [DHCP,DNS,AD] (rdp) | administrateur | gsb$generique,1234 |

Identifiant et mots de passe des services

| Nom du service | Nom de la VM où tourne le service | Protocole/port d’accès | Identifiant | Mot de passe |

|---|---|---|---|---|

| Xen Orchestra | srv-xoa | HTTPS | admin | gsb$generique,1234 |

| qnap | qnap | HTTPS | admin | gsb$generique,1234 |

| Portainer | srv-docker-MGT | HTTPS:9443 | admin | gsb$generique,1234 |

| Heimdall | srv-docker-MGT | HTTPS dashboard.a.net | ||

| Grafana | srv-docker-MGT | HTTP:3000 | admin | gsb$generique,1234 |

| Prometheus | srv-docker-MGT | HTTP:9090 | ||

| snmp-exporter | srv-docker-MGT | |||

| xen01,02 | srv-docker-MGT | |||

| Wordpress | srv-docker-PROD | wordpress.a.net | admin | gsb$generique,1234 |

Identifiants et mots de passe du matériel

| Matériel | Identifiant | Mot de passe | Accès |

|---|---|---|---|

| Switchs | admin | changeme | SSH |

| XCP-NG01,02 | root | changeme | Physique via KVM |

| Linksys05253 | admin | linksys.a.net |

Description des services

| Service | Description |

|---|---|

| Wordpress | Site vitrine exposé au réseau externe via le reverse-proxy Traefik. |

| Traefik | Reverse proxy pour rediriger les requêtes http en fonction de l’url utilisée. |

| Heimdall | Dashboard pour centraliser l’accès aux outils de gestion et de monitoring. |

| OPNsense | OPNsense est une distribution open-source de pare-feu et de routeur basée sur le système d’exploitation FreeBSD. Elle offre une interface utilisateur conviviale et une gamme de fonctionnalités de sécurité avancées, y compris la détection d’intrusion, le filtrage de contenu, la gestion des réseaux privés virtuels (VPN),… |

| XCP-ng | XCP‑ng est un projet de plate‑forme de virtualisation permettant de déployer des infrastructures de Machines Virtuelles. La plate‑forme est basée sur l’hyperviseur Xen et embarque l’API Xen (XAPI). XCP‑ng est un fork de la solution Citrix Hypervisor. |

| Xen orchestra | Xen Orchestra est une solution de gestion et de backup d’infrastructures et d’environnements virtuels basés sur Xen. Elle fonctionne aussi bien avec Citrix XenServer qu’avec XCP-ng. |

| Grafana | Grafana est une plateforme open source de monitoring, analyse et visualisation des données systèmes en temps réel. |

| Prometheus | Prometheus est un logiciel libre de surveillance informatique. Il enregistre des métriques en temps réel dans une base de données de séries temporelles (avec une capacité d’acquisition élevée) en se basant sur le contenu de point d’entrée exposé à l’aide du protocole HTTP. |

| snmp-exporter | Le snmp-exporter est un composant utilisé dans l’écosystème de surveillance Prometheus pour collecter des données à partir d’appareils utilisant le protocole SNMP |

| xen-exporter | Le “xen-exporter” est un outil conçu pour exporter des métriques de XCP-ng (XenServer) vers Prometheus. Il s’agit d’un script Python qui collecte diverses statistiques système à partir de l’API RRD de XCP-ng. |

| Docker | Service de conteneurisation pour faciliter le déploiement d’applications et optimiser les ressources utilisées. Trois serveurs Docker sont utilisés dans trois VLANs différents pour séparer les services. |

| Portainer | Outil de gestion centralisée des serveurs docker. Nous l’utilisons pour déployer des stacks sur chaque serveur (équivalent au fichier docker-compose). Un conteneur Portainer est installé sur le serveur Docker-MGT et un conteneur Portainer-Agent est installé sur les deux autres. |

| GLPI | GLPI est un logiciel de gestion de services informatiques qui permet de gérer les ressources informatiques de l’infra. Il offre des fonctionnalités telles que l’inventaire des équipements et la gestion des tickets d’incidents et des demandes de support. |

| Active Directory | Un serveur AD est un service de gestion d’annuaire pour les réseaux Windows. Il centralise l’administration et la sécurité des utilisateurs et des ressources, permettant l’authentification et l’autorisation sur le réseau. Nous l’utilisons pour les comptes d’utilisateur. |

| DNS | Un serveur DNS interne traduit les noms de domaine en adresses IP pour les ordinateurs d’un réseau privé. Il facilite la résolution des noms pour les ressources internes, comme les sites web et les serveurs locaux. Cela améliore la gestion et l’efficacité des communications au sein du réseau d’entreprise. |

| DHCP | Un serveur DHCP dans un réseau local attribue automatiquement des adresses IP aux dispositifs connectés, comme les ordinateurs et les smartphones. En présence d’une borne Wi-Fi, il permet aux appareils de se connecter sans configuration manuelle, simplifiant ainsi la gestion du réseau. |

| QNAP | Serveur NAS utilisé pour stocker les images ISO nécessaires à la création des machines virtuelles. Nous stockons également les backups des VMs*. |

*Nous n’avons pas mis en place de réelle stratégie de sauvegarde dû au fait que nous devions éteindre fréquemment les serveurs, on effectue une sauvegarde manuelle des VM avant chaque extinction. Une tâche de sauvegarde complète est programmée à 2h du matin mais dû à ces contraintes, elles ne sont pas effectuées.

Plan du réseau

Vlans

| Nom | N° VLAN | Adresse CIDR | Description |

|---|---|---|---|

| PROD | 10 | 172.16.10.0/24 | Serveurs de production |

| MGT | 11 | 172.16.11.0/24 | VLAN Management |

| DMZ | 100 | 172.16.100.0/24 | DMZ |

| SI | 2 | 192.168.2.0/24 | Service Informatique |

| DG | 3 | 192.168.3.0/24 | Direction Générale |

| EMP | 4 | 192.168.4.0/24 | Employé |

| WAN | 110 | 192.36.253.0/24 | WAN |

Notre adresse externe : 192.36.253.10/24

Switchs

A-SW01

- État : Pas utilisé / pas configuré

- Fast Ethernet : Aucun port utilisé

A-SW02

- Adresse de management : 172.16.11.2

- Ports Fast Ethernet :

- VLAN 11 : Fa0/1, Fa0/2

- VLAN 2 : Fa0/3

- VLAN 4 : Fa0/4

- Ports Gigabit Ethernet :

- Trunk : Gi0/1 (vert), Gi0/2 (orange)

A-SW03

- Adresse de management : 172.16.11.3

- Ports Fast Ethernet :

- VLAN 2 : Fa0/1

- VLAN 3 : Fa0/2

- VLAN 4 : Fa0/3, Fa0/4

- Ports Gigabit Ethernet :

- Trunk : Gi0/1 (vert), Gi0/2 (bleu)

A-SW04

- Gi0/1, Gi0/2, Gi0/3 et Gi0/4 : Vers les serveurs

- Gi0/5 et Gi0/6 : Vers les switch A-SW02 et A-SW03

- Gi0/7 : Vers le NAS de backup

| Gi0/1 - Gi0/2 | Gi0/3 - Gi0/4 | Gi0/5 - Gi0/6 | Gi0/7 - Gi0/8 |

|---|---|---|---|

| Trunk | Trunk | Trunk | VLAN 2 |

| Trunk | Trunk | Trunk | - |

Plan des IPs

VLAN de Management (MGT)

Plage d’adresses : 172.16.11.0/24

DHCP : de 172.16.11.100 à 172.16.11.150

Adresses statiques :

| Adresse IP | Nom |

|---|---|

| 172.16.11.1 | |

| 172.16.11.2 | A-SW02 |

| 172.16.11.3 | A-SW03 |

| 172.16.11.4 | srv-xoa |

| 172.16.11.5 | qnap |

| 172.16.11.6 | srv-docker |

| 172.16.11.7 | |

| 172.16.11.8 | |

| 172.16.11.9 | |

| 172.16.11.10 | |

| 172.16.11.11 | XCP-NG01 |

| 172.16.11.12 | XCP-NG02 |

| 172.16.11.13 | XCP-NG03 |

| 172.16.11.14 | |

| 172.16.11.254 | OPNsense (FW + NTP) |

Services hébergés sur srv-docker (172.16.11.6)

| Port | Service |

|---|---|

| 80 | Heimdall |

| 443 | Heimdall |

| 9443 | Portainer |

| 9090 | Prometheus |

| 3000 | Grafana |

| 3100 | Loki |

| 9116 | SNMP Exporter |

| 9116 | SNMP Exporter |

| 116 | SNMP Exporter |

VLAN de Production (PROD)

Plage d’adresses : 172.16.10.0/24

DHCP : non

Adresses statiques :

| Adresse IP | Nom |

|---|---|

| 172.16.10.1 | srv-dc |

| 172.16.10.2 | srv-glpi |

| 172.16.10.3 | srv-docker-prod |

| 172.16.10.4 | |

| 172.16.10.5 | |

| 172.16.10.6 | |

| 172.16.10.7 | |

| 172.16.10.254 | OPNsense (FW + NTP) |

Services hébergés sur srv-docker-prod (172.16.10.3)

| Port | Service |

|---|---|

| 8081 | Wordpress |

VLAN zone DMZ

Plage d’adresses : 172.16.100.0/24

DHCP : non

Adresses statiques :

| Adresse IP | Nom |

|---|---|

| 172.16.100.1 | srv-docker-dmz |

| 172.16.100.2 | |

| 172.16.100.3 | |

| 172.16.100.4 | |

| 172.16.100.5 | |

| 172.16.100.6 | |

| 172.16.100.7 | |

| 172.16.100.8 | |

| 172.16.100.9 | |

| 172.16.100.10 | |

| 172.16.100.11 | |

| 172.16.100.254 | OPNsense (FW + NTP) |

Services hébergés sur srv-docker-dmz (172.16.100.1)

| Port | Service |

|---|---|

| 80 | EntryPoint HTTP |

| 8080 | Web UI Traefik |

| 443 | EntryPoints HTTPS |

VLAN service informatique (SI)

Plage d’adresses : 192.168.2.0/24

DHCP : de 192.168.2.1 à 192.168.2.252

Adresses statiques :

| Adresse IP | Nom |

|---|---|

| 192.168.2.1 | |

| 192.168.2.2 | |

| 192.168.2.3 | |

| 192.168.2.253 | Borne Wifi |

| 192.168.2.254 | OPNsense (FW + NTP) |

VLAN employés (EMP)

Plage d’adresses : 192.168.4.0/24

DHCP : de 192.168.4.1 à 192.168.4.253

Adresses statiques :

| Adresse IP | Nom |

|---|---|

| 192.168.4.1 | |

| 192.168.4.2 | |

| 192.168.4.254 | OPNsense (FW + NTP) |

VLAN direction générale (DG)

Plage d’adresses : 192.168.3.0/24

DHCP : de 192.168.3.1 à 192.168.3.253

Adresses statiques :

| Adresse IP | Nom |

|---|---|

| 192.168.3.1 | |

| 192.168.3.2 | |

| 192.168.3.254 | OPNsense (FW + NTP) |

La VM srv-ad

L’annuaire AD, DHCP et DNS sont hébergés sur la même machine virtuelle appelée srv-ad.

Cette VM assure plusieurs rôles essentiels au bon fonctionnement du réseau :

- Annuaire Active Directory (AD) : centralise l’authentification des utilisateurs et des équipements, permettant une gestion centralisée des comptes, des permissions et des politiques de sécurité.

- Serveur DNS interne : résout les noms de domaine privés en adresses IP pour faciliter l’accès aux ressources internes (serveurs, sites internes, services réseau).

- Serveur DHCP : attribue automatiquement des adresses IP aux équipements connectés aux VLANs, assurant une gestion dynamique et sans conflit des adresses réseau.

- Authentification SSO (Single Sign-On) : l’Active Directory est également utilisé pour permettre l’authentification unique (SSO) sur différents services internes, évitant ainsi aux utilisateurs d’avoir à saisir leurs identifiants multiples fois.

Règles de NAT (Port Forward)

Traduction d’adresses réseau pour accéder aux ressources internes depuis l’extérieur.

- Port 80 (HTTP) :

- Redirection de l’IP public

192.36.253.10vers IP interne172.16.100.1(Traefik) sur le port 80. - Interface : WAN.

- Port externe : 80 ➔ Port interne : 80 (HTTP).

- Redirection de l’IP public

Règles de pare-feu (Firewall Rules)

Définissent les autorisations et les blocages du trafic réseau entrant et sortant.

Priorité donnée à la sécurité des VLANs et à l’accès contrôlé aux services.

WAN

- Autoriser (pass) :

- Protocole : IPv4 TCP

- Destination : 172.16.100.1 (port 80 / HTTP)

- Action : Autoriser le trafic entrant (Régle qui est associée avec celle du NAT)

- Bloquer (block) :

- Rejet des connexions non sollicitées.

MGT (Management)

- Autoriser (pass) :

- Trafic sortant autorisé.

- Bloquer (block) :

- Rejet explicite de connexions non autorisées.

EMP (Employés)

- Autoriser (pass) :

- Trafic sortant vers le réseau interne autorisé.

- Bloquer (block) :

- Refus des connexions sortantes vers PROD.

DMZ

- Autoriser (pass) :

- Trafic autorisé vers Internet et vers PROD pour le serveur web.

- Bloquer (block) :

- Rejet par défaut de tout trafic non autorisé.

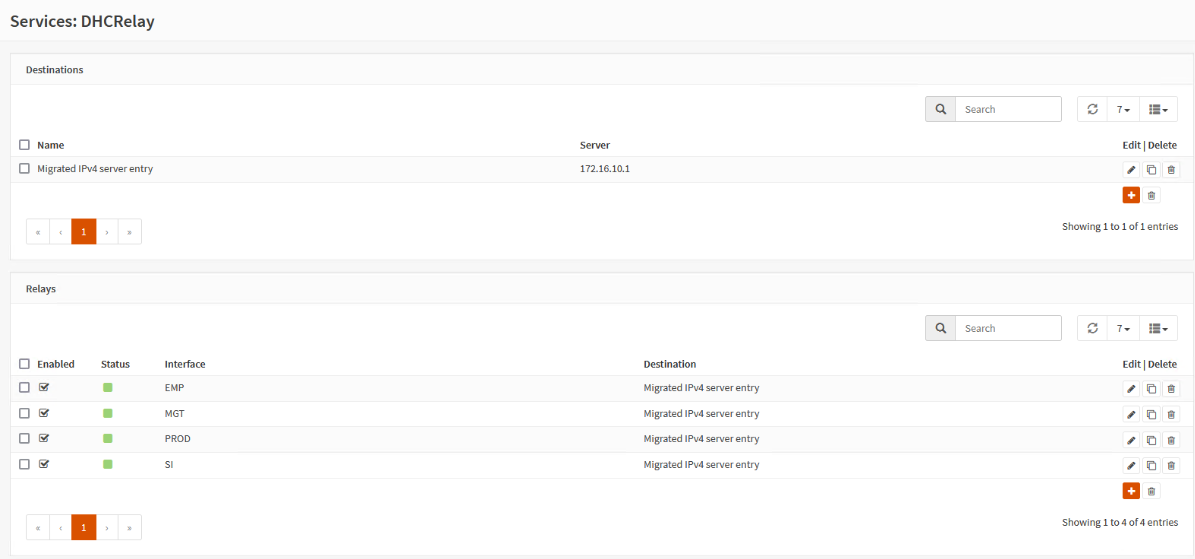

Relai DHCP

Mise en place d’un relai DHCP permettant aux VLANs de recevoir des adresses IP dynamiquement depuis le serveur DHCP centralisé (srv-ad).

Auteur

Projet réalisé dans le cadre de l’épreuve de fin d’année de BTS

📅 Année : 2024

👨🎓 Étudiant : Géraud GAUZINS

🏫 Établissement : Lycée Monnet-Mermoz à Aurillac